Pour toujours garantir le meilleur à nos clients, chez Betoobe-Connexing, nous auditons TOUS les appareils reconditionnés que nous achetons à nos fournisseurs. Sans concession et sans EX-CE-PTION.

Car nous voulons que leur qualité s’aligne à celle des appareils que nous reconditionnons nous-mêmes.

Pour cela, nous avons mis en place notre audit “MobileHub Certified”, qui comporte 40 points de contrôles différents :

Résultat : 6% des terminaux de nos fournisseurs ne passent pas nos contrôles 🤯

Pour ces terminaux, nous faisons appel au SAV (puisqu’ils sont garantis 12 mois, comme le neuf) avant de les re-contrôler et de les envoyer à nos clients une fois qu’ils passent tous les contrôles.

Nos clients n’ont donc pas à s’inquiéter de la qualité ni à perdre de temps avec toute cette gestion.

Et cela illustre la quête de l’excellence de Betoobe-Connexing dans toutes nos actions.

Si vous souhaitez vous fournir en matériel reconditionné, choisissez bien vos partenaires 😉

Chez Betoobe-Connexing, nous vous fournissons du matériel reconditionné ou neuf, en achat ou en location. Contactez-nous pour en savoir plus, nous reviendrons vers vous sous 48h 👇🏻

L’une des principales problématiques actuelles pour les gestionnaires de parcs informatiques est de garantir une excellente expérience utilisateur connecté en toutes circonstances.

Mais la problématique est en réalité double : il est nécessaire d’allier cette expérience utilisateur aux diverses attentes en matière d’engagements environnementaux et sociétaux.

Rendre les parcs de terminaux IT plus responsables et allonger la durée de vie des terminaux, c'est notre raison d'être chez Betoobe.

(Re)découvrez nos conseils pour rendre votre parc IT plus responsable en 10 étapes 👇🏻

L’empreinte environnementale de la fabrication des appareils numériques ainsi que la raréfaction des ressources naturelles appellent à une action immédiate.

Le nouveau défi, et la nouvelle nécessité, pour les entreprises est donc désormais de faire preuve de sobriété et d’allonger la durée de vie des appareils mobiles.

L’objectif de la sobriété numérique est de limiter l’usage du numérique pour en réduire l’impact négatif sur l’environnement. Mais souvent, lorsque l’on pense « sobriété numérique », on pense « acheter moins », alors que la démarche va, en réalité, beaucoup plus loin :

Pour miser sur la sobriété numérique, un ensemble de pratiques et de bons réflexes s’offrent à vous. Mais attention, pour que votre démarche soit durable, ne vous submergez pas à essayer de tout mettre en place en même temps et faites appel à des partenaires de confiance pour vous accompagner sur votre stratégie globale.

S’il faut acheter, évitez le neuf et privilégiez le matériel reconditionné !

Eh oui, choisir des appareils informatiques reconditionnés (smartphones, tablettes, ordinateurs portables ou fixes, casques et autres accessoires…), c'est une autre manière de faire preuve de sobriété numérique et de réduire considérablement votre impact environnemental négatif lorsque l'acquisition de terminaux informatique s'avère nécessaire.

Et souvenez-vous :

Les avantages sont donc très nombreux, malgré les idées reçues qui persistent encore parfois 😉

Besoin de matériel ? Contactez-nous pour recevoir une offre personnalisée !

Cela peut paraitre anodin, mais une manière très importante de rendre votre parc IT plus responsable et de faire preuve de sobriété, c'est de repousser au maximum l'achat de matériel et de faire appel aux réparations.

Par exemple, en réparant un smartphone au lieu d’en racheter un neuf, c’est en moyenne 221kg de matières premières qui sont protégées. Les réparations permettent d’éviter la production de déchets électroniques et plastiques, et ça, c’est tout ce que nous aimons (et prônons) chez Betoobe !

Pensez donc à mettre à profit les réparations et le SAV pour vos différents terminaux IT (smartphones, tablettes, ordinateurs portables, ordinateurs fixes, accessoires,...) !

L'optimisation de la durée de vie de la batterie, la gestion énergétique des appareils en veille, ou encore l'utilisation de modes d'économie d'énergie sont autant de manières qui vous permettent d’optimiser la consommation énergétique vos terminaux informatiques. C'est une démarche simple, mais efficace pour économiser de l'énergie et promouvoir la durabilité.

Cela vaut pour différents types de terminaux informatiques :

Cela vient bien entendu compléter les bons réflexes de base comme éteindre les lumières et les multiprises en quittant le bureau et permet d’agir de façon complémentaire pour plus de responsabilité et de durabilité des terminaux IT.

L’étape du recyclage est un pilier essentiel pour rendre votre parc IT plus responsable. En effet, faire recycler vos terminaux IT (que ce soient smartphones, tablettes, ordinateurs portables ou fixes, accessoires, et autres) permet de :

Mais le recyclage des appareils mobiles ne doit arriver qu’en dernier recours, après être déjà passé par les étapes des réparations et de l’optimisation des usages !

Chez Betoobe, nous essayons de changer la donne et facilitions vos démarches de recyclage en rachetant vos appareils en fin de vie ou simplement inutilisés.

Contactez-nous pour faire racheter certains appareils !

💚 Pensez-y !

Pour encore plus de responsabilité environnementale et sociale et pour faire en sorte que les différents appareils informatiques voyagent moins, vous pouvez faire appel à des fournisseurs et des partenaires locaux (que ce soit au niveau local, national ou européen).

Cette « petite action » à fort impact est accessible à toutes les organisations (privées, publiques, TPE, PME/ETI, grands groupes, associations,…).

💡 Chez Betoobe, nous privilégions les partenaires locaux et appliquons ces bonnes pratiques dans chaque action, service ou terminal que nous proposons à nos clients. C’est une de nos façons d’aligner intégrité, excellence et responsabilité d’entreprise.

Besoin d’un partenaire de confiance ?

La sécurité physique des appareils permet d’allonger de leur durée de vie en les rendant plus résistants à une utilisation quotidienne intense et les maintenant "en forme" de l’extérieur plus longtemps.

Par exemple, pour vos appareils mobiles :

Besoin d'accessoires ou de conseils ? Contactez-nous pour une analyse et un devis personnalisés !

L’influence que peut avoir la cybersécurité sur la durée de vie des appareils IT est très souvent sous-estimée. Pourtant, la sécurité informatique permet de garder les appareils « en forme » plus longtemps depuis l’intérieur, venant ainsi compléter la sécurité physique qui les maintient en forme depuis l’extérieur.

En outre, les ordinateurs sont généralement mieux sécurisés que les appareils mobiles, qui restent oubliés dans la cybersécurité alors qu’ils représentent la majorité de la surface d’attaque et que la majorité des entreprises a déjà subi des cyber-attaques contre les systèmes informatiques.

Pensez donc à bien sécuriser vos appareils informatiques et votre parc IT à plus grande échelle !

💡 Pensez-y :

La cybersécurité et la protection des données, ce ne sont pas juste des logiciels MDM et MTD, ce sont aussi des filtres (films) pour tous les écrans (ordinateur portable, smartphone, tablette) ! Surtout pour vos équipes mobiles amenées à l’extérieur !

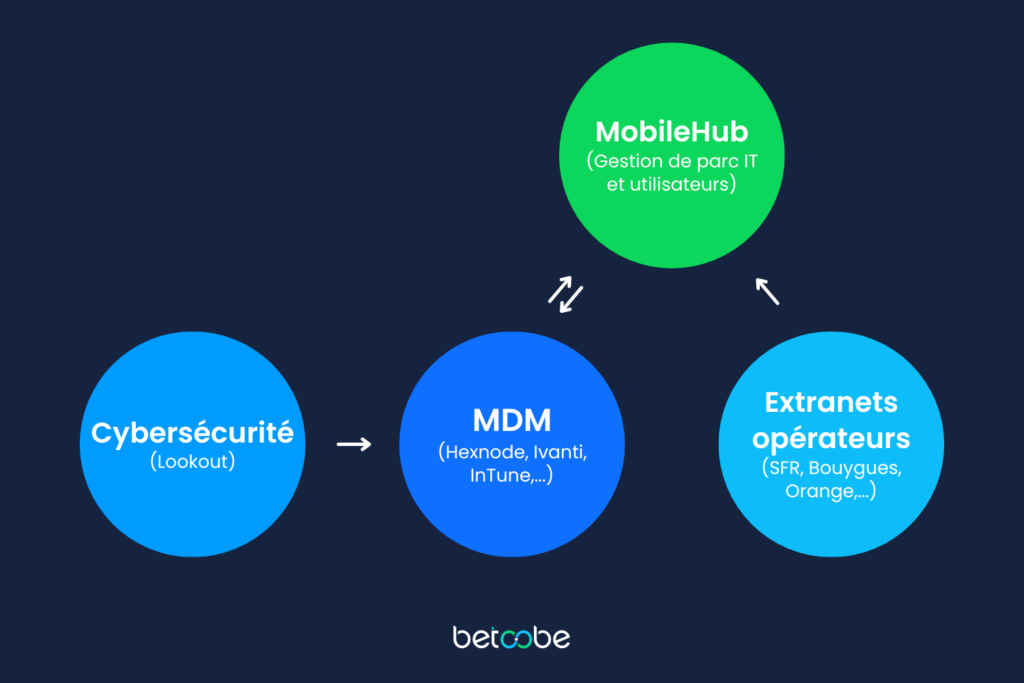

Vous équiper des bons outils et vous entourer des bons partenaires est essentiel. Cela favorise une gestion de parc informatique unifiée et transparente, permettant à toutes les parties prenantes d’avoir la vision dont elles ont besoin pour travailler efficacement.

Selon nous, la gestion optimisée et efficiente des parcs d’appareils informatiques passe, entre autres, par :

Par ailleurs, nous sommes convaincus que la transparence de la relation et de la communication est primordiale, et ce tant en interne (avec les services et les collaborateurs,…) qu’en externe (avec les partenaires, fournisseur,…).

💡Quels que soient le type ou la taille de votre organisation (privées, publiques, TPE, PME/ETI, grands groupes, associations,…), vous avez tout intérêt à faire appel à des partenaires IT qui prônent eux aussi la transparence et un engagement fort afin de valoriser davantage votre engagement RSE tout en l’alignant de manière globale dans une approche holistique.

Aujourd’hui, il est crucial d’impliquer vos collaborateur dans vos actions et votre stratégie qui visent à faire de votre parc de terminaux informatiques un levier d’engagement RSE.

Il s’agit de les sensibiliser à la fois aux enjeux de cybersécurité et de protection des données, aux enjeux de réparations et d’allongement de la durée de vie des appareils IT, etc. Cela vise encourager des pratiques durables au quotidien, au sein de l’entreprise et même peut-être en dehors, et permet de renforcer une culture d’entreprise responsable.

Lire aussi : « "Culture cybersécurité" : la place centrale du collaborateur »

Il est important de garder en tête que le numérique responsable, au même titre que la cybersécurité, n’est pas un sujet dans lequel on se lance sans fil directeur. En outre, il est essentiel d’avoir une vision et une stratégie de numérique responsable solides et orientée sur le long terme.

En effet, le numérique responsable est un prolongement de votre stratégie RSE puisqu’il sert à appliquer celle-ci au parc informatique (mobile ou non). Il est donc impératif d’aligner votre stratégie green IT avec la stratégie RSE de votre organisation.

Par ailleurs, pour que la stratégie de numérique responsable soit réellement solide et puisse être implémentée dans les meilleures conditions, il est également important de faire intervenir les différentes parties prenantes et les différents services concernés :

En effet, plus les parties prenantes interviendront dans l’établissement de la vision et de la stratégie, plus son implémentation sera efficace et durable. Et une fois qu’une stratégie et un cahier des charges ont été réalisés, l’implémentation peut commencer !

Chez Betoobe, on ne s'arrête pas là. Ainsi, si vous souhaitez aller encore plus loin dans vos objectifs de rendre votre parc IT plus responsable, vous pouvez également mettre en place une gestion de parc unifiée et orientée expérience utilisateur connecté.

Nous vous expliquons cela en détail dans un article dédié 👇🏻

Que ce soit pour l’achat de terminaux reconditionné, le recyclage de terminaux en fin de vie, sécuriser vos terminaux et votre parc IT ou encore établir une stratégie globale de green IT, nous sommes là pour vous.

Chez Betoobe-Connexing, nous accompagnons les organisations privées et publiques de toute taille pour leur apporter les clefs et outils nécessaires afin qu’elles puissent mettre en place une politique de gestion des parcs IT plus vertueuse, responsable et durable.

Contactez-nous via le formulaire ci-dessous et nous reviendrons vers vous en 48h.

Ces derniers mois, notre équipe R&D a travaillé dur pour vous proposer plusieurs nouveautés et améliorations sur MobileHub, la plateforme de gestion de parc IT par Betoobe-Connexing.

En outre, la première interconnexion avec un outil SIRH est arrivée dans MobileHub.

Voici le détail ! 👇🏻

MobileHub aide les gestionnaires de parc à exécuter et planifier leurs opérations en quelques clics :

✅ Parcs de smartphones, tablettes, PC, accessoires

✅ Cybersécurité, RSE, gestion des utilisateurs et terminaux, reportings, ... et bien plus !

Le leasing informatique est une option intéressante pour les entreprises qui souhaitent se procurer des équipements informatiques sans investir financièrement de manière importante (dépenses de CAPEX – pour CAPital EXpenditure). Cette solution de financement permet aux entreprises de louer des équipements tels que des ordinateurs portables et fixes, des smartphones, des tablettes et des accessoires (entre autres) plutôt que de les acheter (et donc réaliser des dépenses d’OPEX – pour OPerational EXpenditure).

Dans le paysage commercial en constante évolution, la prise de décision concernant l’acquisition de matériel informatique revêt une importance cruciale pour les entreprises. L’une des questions qui se pose fréquemment est de savoir s’il est préférable de recourir au leasing ou d’opter pour l’achat comptant.

Le leasing informatique est une solution de financement qui permet aux entreprises de louer des équipements informatiques plutôt que de les acheter. Elles signent un contrat avec une société de leasing et paient un loyer, la plupart du temps mensuel, pour utiliser les équipements choisis.

Les arguments vis-à-vis du leasing ne sont cependant pas que financiers, puisqu’ils concernent aussi la gestion de flotte mobile ou de parc IT et même la sobriété numérique et le numérique responsable.

En effet, dans une société de plus en plus tournée vers la diversité des appareils et vers l’économie de l’usage, la location de matériel informatique est un des choix indiqués pour accompagner les organisations.

💡Chez betoobe-Connexing, nous croyons fortement en l’engagement écologique des entreprises à l’échelle complète. Nous pensons que les parcs IT sont un pilier essentiel de la sobriété et de l’engagement, mais ce n’est pas le seul. D’autres équipements d’entreprise peuvent être loués (ou a minima achetés en reconditionnés), comme le mobilier de bureau. Pensez-y aussi ! Car c’est en cumulant plusieurs angles d’attaque en plus du numérique, que nos entreprises pourront être réellement responsables.

Mais concrètement, pourquoi louer son parc informatique s’avère-t-il avantageux ? Quels en sont également les risques ? Et quels sont les éléments à prendre en compte dans un contrat de leasing ?

Faisons le tour 👇🏻

Le leasing informatique présente plusieurs avantages pour les entreprises. Ces avantages sont à la fois d’ordre économique, d’ordre de la gestion de parc et d’ordre écologique.

💡 Attention : le leasing ne permet pas de se décharger de la partie cybersécurité, de la gestion de parc ni de la gestion des onboardings/offboardings et des affectations !

Betoobe-Connexing peut vous accompagner sur vos projets de leasing 👇🏻

Les avantages du leasing sont nombreux, mais quelques risques ou inconvénients sont aussi à prendre en compte. Voici quelques-uns des risques à garder en tête :

Si vous vous intéressez au leasing (location d’équipements informatiques), il est crucial de garder en tête les termes du contrat essentiels pour être bien équipés et protégés sans être bloqués :

En fin de compte, la décision entre le leasing et l’achat comptant classique dépend des priorités financières et stratégiques de chaque entreprise.

Le leasing informatique est une solution de financement qui permet aux entreprises de louer des équipements informatiques plutôt que de les acheter. Les grands avantages du leasing concernent tant les aspects financiers, de gestion de flotte mobile ou de parc IT ainsi que la sobriété numérique et le numérique responsable.

Ainsi, les entreprises recherchant une gestion plus souple des flux de trésorerie et une mise à niveau régulière du matériel peuvent trouver le leasing attrayant, tandis que celles visant à réduire les coûts à long terme et à maximiser leur contrôle sur l’infrastructure peuvent préférer l’achat comptant.

Quelle que soit l’option choisie, il est essentiel de mener une analyse approfondie et de tenir compte des facteurs spécifiques à l’organisation pour prendre la décision la mieux adaptée à ses besoins.

En effet, il est important de se souvenir que le leasing n’est pas une « solution miracle » mais une manière parmi d’autres d’aborder l’approvisionnement et les enjeux environnementaux. En outre, l’achat de matériel reconditionné présente également de réels avantages économiques et écologiques.

L’équipe Betoobe est là pour vous conseiller et vous accompagner, contactez-nous pour nous parler de votre projet !

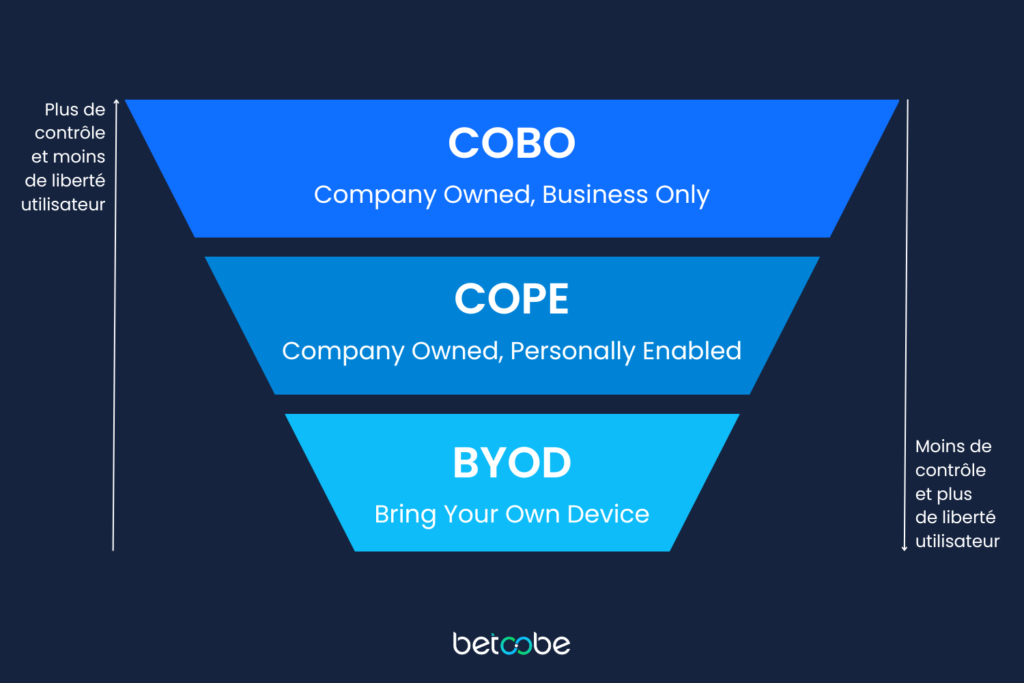

COBO, COPE, WPoCoD, COSU, BYOD, CYOD, … : ces termes émergents définissent la manière dont les organisations gèrent les appareils mobiles (smartphones, tablettes, ordinateurs portables…) et leur utilisation par les collaborateurs.

Bien que ces acronymes puissent sembler obscurs, ils jouent un rôle crucial dans la façon dont les organisations abordent des enjeux tels que la cybersécurité, la protection leurs données et de celles de leurs collaborateurs, ou encore leur RSE et le numérique responsable.

En effet, ces termes reflètent 2 types de stratégies que chaque organisation doit bien comprendre, peser et définir avec précision en vue de choisir sa stratégie globale de gestion de parc de mobiles qui lui convient le mieux :

Explications 👇🏻

Une première stratégie de fourniture des appareils mobiles est celle où l'entreprise fournit les appareils mobiles (smartphones, tablettes, ordinateurs portables…) selon les profils des collaborateurs (par exemple un iPhone pour commercial, téléphone durcit pour terrain, entrepôt, …).

La fourniture des terminaux peut se faire :

Dans tous les cas, lorsque l’entreprise choisit de fournir les terminaux IT à ses collaborateurs, elle acquiert ou loue et configure les équipements informatiques des collaborateurs. Elle doit notamment remplacer ou faire réparer les terminaux en cas de panne, casse, vol et peut effacer l’intégralité des données (professionnelles et personnelles) en cas de besoin.

💡 Pensez-y : l’achat des appareils n’est pas la seule option, et le leasing permet, entre autres, de simplifier la gestion des stocks, des réparations, de la fin de vie et de l’ « effet de mode » et de la volonté des collaborateurs parfois de changer régulièrement d’appareil pour toujours bénéficier du dernier cri.

Selon la stratégie choisie, la flexibilité de l’utilisateur est plus ou moins restreinte (usage personnel strictement interdit ou autorisé mais piloté par l’entreprise, etc.), au profit, pour l’organisation, d’une gestion centralisée des terminaux, de la cybersécurité et de la conformité.

✅ Avantages :

❌ Inconvénients :

Cette stratégie est idéale pour les entreprises qui privilégient la sécurité et le contrôle, et qui sont prêtes à investir dans l'infrastructure nécessaire pour gérer un parc d'appareils homogène.

Une seconde stratégie de fourniture des terminaux est celle où les collaborateurs fournissent leurs propres appareils.

Il s’agit de la politique BYOD (Bring Your Own Device), qui permet aux collaborateurs d’utiliser leurs propres appareils électroniques personnels (tels que les smartphones, tablettes, ordinateurs portables) pour effectuer des tâches professionnelles.

Cette politique implique que l’appareil est sous l’entière responsabilité du collaborateur : c’est le collaborateur qui est responsable de ses données et sauvegardes personnelles, c’est le collaborateur qui est responsable du remplacement ou de la réparation du téléphone en cas de besoin, ce qui peut impacter négativement la continuité de service selon sa réactivité. Pour pallier cela, certaines entreprises proposent la prise en charge financière d’une partie du montant des réparations.

La cybersécurité est également difficile à garantir dans une stratégie BYOD puisqu’elle relève, elle aussi, de la responsabilité du collaborateur. Les solutions d’UEM et de MTD permettent tout de même de sécuriser l’usage professionnel sur ces appareils.

✅ Avantages du BYOD :

❌ Inconvénients du BYOD :

Dans les stratégies de Corporate Owned Devices, l'entreprise fournit les appareils mobiles (smartphones, tablettes, ordinateurs portables…) selon les profils des collaborateurs (par exemple un iPhone pour commercial, téléphone durcit pour terrain, entrepôt, …).

L’utilisation personnelle est formellement interdite (dans le cas du COBO (Corporate Owned, Business Only)) ou autorisée de façon encadrée (dans le cas du COPE (Corporate Owned, Personally Enabled)).

Dans le modèle COBO, l'entreprise a une mainmise totale sur les appareils, qui sont strictement destinés à un usage professionnel.

L'utilisation personnelle est complètement exclue dans ce cadre, les appareils sont enrôlés dans un logiciel MDM, EMM ou UEM, et l’entreprise peut en effacer l’intégralité des données en cas besoin (perte, vol, retour).

Lire l’article « Enrôlement, Zero Touch, MDM... : petit lexique de la sécurité mobile »

Le modèle COBO correspond au plus haut niveau de contrôle, car les appareils sont entièrement contrôlés par l'entreprise. Cela implique une gestion centralisée du parc informatique et des mises à jour (OS et applications), un chiffrement complet des appareils, des restrictions strictes sur l'installation d'applications et l'accès aux données, ainsi que la surveillance constante des menaces de sécurité (avec un logiciel MTD) et, pour certains appareils comme les ordinateurs portables, la mise en place de pare-feu et d'antivirus pour assurer la protection complète des données de l'entreprise.

Concrètement : les téléchargements d’applications via le Google Play Store sont bloqués, l’utilisation d’un compte Google Drive personnel est bloquée, etc. En somme, l’utilisateur n’a (pratiquement) aucun moyen d’utiliser son mobile professionnel à des fins personnelles.

✅ Avantages du COBO :

❌ Inconvénients du COBO :

Dans cette configuration aussi, les entreprises choisissent, acquièrent et configurent les équipements informatiques des collaborateurs, les terminaux sont enrôlés dans un logiciel MDM, EMM ou UEM et sont sous l’entière responsabilité de l’entreprise. L’entreprise doit notamment remplacer ou faire réparer les terminaux remplacer en cas de panne, casse, vol et peut effacer l’intégralité des données en cas de besoin.

Contrairement à la politique COBO, dans cette configuration, le collaborateur a le droit d’utiliser le Google Play Store ou l’App Store et de télécharger des applications, que ce soit pour un usage personnel ou professionnel. L’entreprise peut cependant interdire et bloquer l’utilisation d’applications spécifiques.

Ce cas est le plus courant et le plus confortable pour l’entreprise : l’appareil mobile reste la propriété et la responsabilité de l’entreprise, et celle-ci a donc le droit d’en effacer les données en cas de besoin (vol, perte, retour,…). L’usage personnel étant autorisé, il est de la responsabilité du collaborateur de sauvegarder ses données personnelles. L’inconvénient ici est, cependant, que le mélange des données personnelles et professionnelles implique que les sauvegardes de données intègre forcément des données professionnelles.

Dans le modèle COPE, bien que l'entreprise contrôle l'appareil, des mesures sont nécessaires pour protéger la vie privée des collaborateurs. La mise en œuvre de VPNs, le chiffrement des données et la gestion rigoureuse des accès sont des éléments cruciaux. L'entreprise doit également s'assurer que les mises à jour de sécurité sont appliquées régulièrement et surveiller les appareils pour détecter toute activité suspecte.

✅ Avantages du COPE :

❌ Inconvénients du COPE :

Dans cette configuration aussi, les entreprises choisissent, acquièrent (ou louent) et configurent les équipements informatiques des collaborateurs, les terminaux sont enrôlés dans un logiciel MDM, EMM ou UEM et sont sous l’entière responsabilité de l’entreprise. L’entreprise doit notamment remplacer ou faire réparer les terminaux remplacer en cas de panne, casse, vol et peut effacer l’intégralité des données en cas de besoin.

En WPoCoD, les entreprises fournissent les appareils aux collaborateurs et peuvent configurer un profil de travail sur ces appareils pour sécuriser et séparer les données de travail des données personnelles.

Cette configuration permet aux organisations de conserver la propriété des appareils et d’affecter des politiques d'entreprise à des appareils, tout en préservant la confidentialité des collaborateurs qui peuvent utiliser en toute sécurité ces appareils pour des activités personnelles sans compromettre leur confidentialité.

Les entreprises peuvent ici appliquer des politiques sélectionnées à l'ensemble de l'appareil (comme l’effacement des données du terminal, le blocage USB) et des restrictions au profil personnel (comme le blocage de certaines applications), mais les applications personnelles, les données et l'utilisation ne sont quant à elles pas accessibles aux organisations.

✅ Avantages du WPoCoD :

❌ Inconvénients du WPoCoD :

Il est parfois nécessaire de garder un contrôle total sur les terminaux mobiles et de les faire fonctionner sur un mode très restreint : le mode kiosque (ou COSU) est justement conçu pour verrouiller l’utilisation des appareils, permettant à la fois de sécuriser les données professionnelles et de maîtriser les droits d’accès.

La configuration COSU correspond à une configuration où des appareils dits « dédies » sont fournis et entièrement gérés par l’entreprise et servent une utilisation professionnelle spécifique, généralement unique, par exemple :

En activant le mode kiosque, l’accès aux terminaux mobiles sera limité aux applications autorisées par l’administrateur uniquement et les utilisateurs n’auront pas la possibilité d’effectuer toute autre action que celles prédéfinies. L’administrateur configure un bureau personnalisé et adapté à chaque type de scénario d’utilisation.

Par ailleurs, comme les appareils utilisés en mode kiosque sont des appareils qui peuvent être laissés sans surveillance ou utilisés pour des tâches critiques, il est indispensable de les sécuriser de manière solide et stratégique.

En outre, pour éviter toute utilisation abusive, les appareils dédiés sont entièrement gérés et détenus par l’administrateur, qui gère généralement aussi les utilisateurs.

Dans une configuration COSU, en mode kiosque, les entreprises choisissent, acquièrent ou louent et configurent les équipements informatiques des collaborateurs. Les terminaux sont enrôlés dans un logiciel MDM, EMM ou UEM et sont sous l’entière responsabilité de l’entreprise. L’entreprise doit notamment remplacer ou faire réparer les terminaux remplacer en cas de panne, casse, vol et peut effacer l’intégralité des données en cas de besoin.

✅ Avantages du COSU :

❌ Inconvénients du COSU :

Dans la politique BYOD (Bring Your Own Device), les collaborateurs utilisent leurs propres appareils électroniques personnels (tels que les smartphones, tablettes, ordinateurs portables) pour effectuer des tâches professionnelles.

Cette politique implique que l’appareil est sous l’entière responsabilité du collaborateur : c’est le collaborateur qui est responsable de ses données et sauvegardes personnelles, c’est le collaborateur qui est responsable du remplacement ou de la réparation du téléphone en cas de besoin, ce qui peut impacter négativement la continuité de service selon sa réactivité.

Cependant, l’entreprise met en place des mesures de sécurité et des logiciels de gestion pour sécuriser les données professionnelles tout en respectant la vie privée des collaborateurs.

Dans le cas du BYOD, l’entreprise ne fournit pas l’appareil mais fournit par exemple une carte SIM professionnelle au collaborateur, qui l’utilise dans son téléphone personnel. L’appareil est enrôlé dans le MDM de l’entreprise. L'entreprise peut alors créer une partition professionnelle sur l’appareil mobile personnel, dans laquelle pourront être téléchargées les applications professionnelles, entre autres.

Ici, les collaborateurs sont responsables de leurs propres mises à jour (système et applicatives). Or ils ne les effectuent souvent pas, ce qui rend l'appareil vulnérable aux menaces.

Le MDM est dans ce cas-là utilisable uniquement sur la partie professionnelle. L’entreprise pourra effacer les données de la partie professionnelle (suite Office ou suite Google, par exemple), mais rien ne garantit que le collaborateur n’ait ouvert ses e-mails professionnels via un navigateur web « personnel » au lieu de l’application dédiée ou qu’il n’ait téléchargé de pièce jointe sur la partie personnelle du téléphone.

La séparation entre la partie professionnelle et la partie personnelle peut donc facilement ne pas être respectée, mettant en danger la cybersécurité de l’entreprise. Le paramétrage d’autres solutions (accès conditionnel, ZTNA…) peuvent éviter que les utilisateurs accèdent à leurs données professionnelles depuis la partie personnelle de leur matériel.

Des logiciels comme Lookout permettent, par exemple, de gérer la conformité des appareils en prenant en compte la partie professionnelle et la partie personnelle à la fois. De cette façon, un appareil qui dispose d’une application non conforme dans sa partie personnelle sera traité comme “à risque” et pourra être bloqué dans sa partie professionnelle.

Par conséquent, le principe du BYOD est simple sur le papier, mais sa mise en œuvre et sa gestion au technique quotidien s'avèrent souvent plus complexes qu'il n'y paraît. Du point de vue de la cybersécurité, les menaces et risques qui en découlent sont significatifs.

✅ Avantages du BYOD :

❌ Inconvénients du BYOD :

⚠️ Dangers du BYOD :

Julien, co-fondateur de Betoobe et ancien DSI, nous explique : « le BYOD amène une réelle souplesse à l’entreprise. Mais il apporte son lot de problèmes au gestionnaire de flotte ». Il ajoute : « le BYOD, de manière théorique, c’est magique. Mais de manière théorique seulement. Heureusement, des solutions techniques existent pour limiter les risques et les complexités ».

Par exemple, certains collaborateurs ne voudront pas utiliser l’application d’e-mails fournie par l’entreprise mais l’application « personnelle » qu’ils utilisent au quotidien, qu’ils connaissent mieux, et qu’ils préfèrent utiliser même pour un usage professionnel.

Aussi, toutes les solutions ne sont pas compatibles avec tous les appareils ou tous les OS, ce qui apportera un autre lot d’exceptions et de problèmes potentiels.

Le BYOD demande alors un gestionnaire de flotte et/ou une équipe de support disponible pour accompagner au quotidien les collaborateurs dans toutes ces « exceptions », ce qui devient très rapidement chronophage, et peu économique sur le long terme.

Bien évidemment, on ne peut pas vous recommander d’éviter à tout prix le BYOD et vous laisser en suspend pour gérer votre flotte de mobiles. Car c’est exactement pour cela que nous avons créé MobileHub, une plateforme interconnectée pour gérer efficacement et sans prise de tête son parc IT, quelle que soit la méthode choisie, et que nous proposons un ensemble de services complémentaires.

La sécurité informatique est un aspect central dans la gestion de parc de mobiles et doit également être prise en compte dans le choix de votre modèle de gestion. C’est un autre point qui nous pousse à vous recommander de fournir les appareils informatiques à vos collaborateurs, et ainsi d’éviter le BYOD.

En effet, les utilisateurs séparent rarement vie professionnelle et vie personnelle sur leur équipement informatique (smartphones , tablettes, ordinateurs portables, …), et c’est encore plus vrai en cas de BYOD. Or, les modèles COBO, COPE et CYOD permettent justement à l’entreprise de piloter la protection et l’effacement des données des appareils.

Et cela s’applique aux cas de vol ou de perte de l’appareil, mais aussi aux cas de départs de collaborateurs.

Car quand un collaborateur quitte votre entreprise, que deviennent les données d’entreprise présentes sur son appareil personnel ? Qu’est-ce qui vous garantit que le collaborateur a effectivement effacé les données de l’entreprise à son départ, et qu’il l’a fait correctement ?

Par ailleurs, avec le développement du télétravail et du travail hybride, vos collaborateurs ne sont probablement autorisés à travailler que depuis leur ordinateur professionnel et probablement autorisés à ne se connecter qu’à travers une connexion sécurisée (VPN). Pourquoi utiliseraient-ils leur smartphone ou tablette personnels en parallèle de leur ordinateur professionnel ?

En somme, vous devriez être en mesure de garantir la sécurité des données de l’entreprise quels que soient les terminaux mobiles et quelle que soit la situation, et pour cela, les meilleures stratégies sont celles de Corporate Owned Devices..

Lire l’article « Guide pratique pour bien sécuriser sa flotte de mobiles »

La séparation des sphères professionnelle et personnelle et la déconnection en dehors du travail sont devenus des sujets de préoccupation centraux pour les collaborateurs. Certains collaborateurs questionnent par ailleurs la sécurité de leurs données personnelles en cas de BYOD.

Alors pourquoi ne pas faire d’une pierre deux coups en fournissant à vos collaborateurs des équipements IT professionnels ? 😊

💡 Par exemple : la fourniture du matériel par l’entreprise associée à une stratégie WPoCoD apporte beaucoup d’avantages et assez peu d’inconvénients. En effet, la séparation professionnel/personnel est présente et la sécurité peut être assurée de manière complète. Pour un plus grand bien-être des collaborateurs, certaines solutions permettent même de désactiver totalement la partie professionnelle en dehors des horaires de travail.

Plusieurs possibilités s’offrent aux organisations, que ce soit en matière de stratégie de fourniture des terminaux IT et des appareils mobiles ou en matière de stratégie de gestion « technique » des équipements.

La décision d'adopter une stratégie COBO, COPE, WPoCoD, COSU, BYOD, ou encore CYOD doit être basée sur une analyse approfondie des besoins spécifiques de l'entreprise en termes de cybersécurité, de gestion des coûts et de préférences des collaborateurs.

Choisir la bonne stratégie de gestion de parc de mobiles par une organisation demande donc une vision holistique de l’ensemble du cycle de vie des terminaux et de ses besoins internes connexes.

Vous souhaitez être accompagné pour choisir le modèle de gestion qui vous convient le mieux ?

Contactez-nous ! 👇🏻

S’il y a quelques années la responsabilité sociale et environnementale des entreprises n’était pas aussi centrale, la situation actuelle de nous permet plus de passer outre. De nos jours, l’engagement RSE des entreprises est une stratégie incontournable pour toutes les organisations, qu’elles soient privées ou publiques.

Ainsi, la RSE est aujourd’hui une stratégie globale d’entreprise touchant différents départements et des aspects tant internes qu’externes, et doit être pensée en tant que telle :

Même les marchés publics sont touchés par les questions de RSE, puisque l’Etat leur impose de se fournir de minimum 25% de matériel informatique reconditionné.

Et si la RSE est beaucoup plus large que cela, l’IT fait malgré tout aujourd’hui partie intégrante de la RSE et doit être pensé comme un véritable levier d’engagement.

De ce fait, comprendre l’engagement RSE dans le contexte informatique est tout aussi essentiel que de comprendre l’IT dans un contexte de stratégie RSE d’entreprise.

En effet, la situation actuelle ne nous permet plus de passer outre les enjeux de responsabilité sociale et environnementale, et elle ne nous permet plus non plus de ne pas penser sa gestion de parc informatique de façon désengagée et non raisonnée.

Chez Betoobe-Connexing, nous accompagnons les organisations privées et publiques pour leur apporter les clefs et outils nécessaires afin qu’elles puissent mettre en place une politique de gestion des parcs IT plus vertueuse, responsable et durable

Matériel reconditionné et recyclage de matériel sont une brique essentielle de l’engagement RSE à travers l’IT, mais ils ne sont qu’une infime partie de ce qu’il est possible de mettre en place au sein de nos organisations.

Dans cet article, nous vous présentons 9 façons de faire de son parc IT un levier d’engagement RSE ainsi que des ressources supplémentaires pour vous aider à y voir plus clair et aller plus loin 👇

L’empreinte environnementale de la fabrication des appareils numériques ainsi que la raréfaction des ressources naturelles appellent à une action immédiate.

Le nouveau défi, et la nouvelle nécessité, pour les entreprises est donc désormais de faire preuve de sobriété et d’allonger la durée de vie des appareils mobiles.

L’objectif de la sobriété numérique est de limiter l’usage du numérique pour en réduire l’impact négatif sur l’environnement. Mais souvent, lorsque l’on pense « sobriété numérique », on pense « acheter moins », alors que la démarche va, en réalité, beaucoup plus loin :

Le premier pas est de passer le moins possible par l’étape de l’achat. Mais s’il faut acheter, ne prenez pas du matériel neuf : fournissez-vous en matériel reconditionné !

C'est une autre manière de faire preuve de sobriété numérique et de réduire considérablement votre impact environnemental négatif lorsque l'acquisition de terminaux IT s'avère nécessaire, et souvenez-vous :

Que des avantages !

Une autre façon de se fournir en matériel éco-responsable est de choisir du matériel le plus facilement réparable possible, en vue de prolonger au maximum l’usage des appareils une fois fournis à vos collaborateurs.

Cela peut paraitre anodin, mais une manière très importante de rendre son parc IT plus responsable (et de faire preuve de sobriété), c'est de repousser au maximum l'achat de matériel et de faire appel aux réparations. Car prolonger la vie des équipements IT par des réparations régulières permet de diminuer la production déchets (électroniques, plastiques…).

Par exemple, en réparant un smartphone au lieu d’en racheter un neuf, c’est en moyenne 221kg de matières premières qui sont protégées.

Pensez donc à mettre à profits les réparations et le SAV pour vos différents terminaux IT (smartphones, tablettes, ordinateurs portables et fixes, accessoires,...) !

L'optimisation de la durée de vie de la batterie, la gestion énergétique des appareils en veille, ou encore l'utilisation de modes d'économie d'énergie sont autant de manières qui permettent l’optimisation de la consommation énergétique des terminaux informatiques. C'est une démarche simple mais efficace pour économiser de l'énergie et promouvoir la durabilité.

Cela vaut pour différents types de terminaux informatiques :

Cela vient compléter les bons réflexes de base d’éteindre les lumières et les multiprises à la fin de la journée de travail et permet d’agir de façon complémentaire pour plus de responsabilité et de durabilité des terminaux IT.

Faire recycler vos terminaux IT que ce soient smartphones, tablettes ou ordinateurs portables ou fixes, permet de :

Mais le recyclage des appareils mobiles ne doit arriver qu’en dernier recours, après être déjà passé par les étapes de réparations et de l’optimisation des usages ! 💡

Chez Betoobe-Connexing, nous essayons de changer la donne et facilitions vos démarches de recyclage en rachetant vos appareils en fin de vie ou simplement inutilisés. Contactez-nous si vous souhaitez faire racheter certains appareils !

Lire aussi : « Les 5 étapes du rachat des appareils IT par Betoobe »

💚 Pensez-y !

Pour compléter votre démarche de fourniture, réparations et recyclage de vos appareils IT, vous pouvez faire appel à des fournisseurs et des partenaires locaux (que ce soit au niveau local, national ou européen). Cela participe à plus de responsabilité environnementale et sociale, et les différents appareils voyagent moins.

Intégrer cet aspect responsable à la gestion de son parc IT permet d’aligner cette dernière avec des enjeux RSE forts, accessibles à toutes les organisations (privées, publiques, TPE, PME/ETI, grands groupes, associations,…).

💡 Chez Betoobe-Connexing, nous privilégions les partenaires locaux et appliquons ces bonnes pratiques dans chaque action, service ou terminal que nous proposons à nos clients. C’est une de nos façons d’aligner intégrité, excellence et responsabilité d’entreprise.

Besoin d’un partenaire de confiance ?

La sécurité physique des appareils permet d’allonger de leur durée de vie en les rendant plus résistants à une utilisation quotidienne intense et les maintenant "en forme" plus longtemps.

Par exemple, pour vos appareils mobiles :

Par ailleurs, la protection informatique des terminaux IT a elle aussi son importance. Or l’influence que peut avoir la cybersécurité sur la durée de vie des appareils IT est très souvent sous-estimée.

Par exemple, les ordinateurs sont généralement mieux sécurisés que les appareils mobiles, qui restent oubliés dans la cybersécurité alors qu’ils représentent la majorité de la surface d’attaque et que la majorité des entreprises a déjà subi des cyber-attaques contre les systèmes informatiques.

Les bons outils et les bons partenaires sont essentiels. Ils favorisent une gestion de parc IT unifiée et transparente, permettant à toutes les parties prenantes d’avoir la vision dont elles ont besoin pour travailler efficacement.

Selon nous, la gestion optimisée et efficiente des parcs d’appareils informatiques passe notamment par :

Par ailleurs, nous sommes convaincus que la transparence de la relation et de la communication est primordiale tant en interne (avec les services et les collaborateurs,…) qu’en externe (avec les partenaires, fournisseur,…).

Les organisations, quels que soient leur type et leur taille (privées, publiques, TPE, PME/ETI, grands groupes, associations,…), ont tout intérêt à faire appel à des partenaires IT qui prônent eux aussi la transparence et un engagement fort. Cela leur permet de valoriser davantage leur engagement RSE tout en l’alignant de manière globale dans une approche holistique.

Il est tout aussi important d’impliquer ses collaborateur dans ses actions et sa stratégie qui visent à faire de son parc de terminaux électroniques un levier d’engagement RSE.

Il s’agit de les sensibiliser aux enjeux de cybersécurité et de protection des données, aux enjeux de réparations et d’allongement de la durée de vie des appareils IT, etc. Cela vise encourager des pratiques durables au quotidien, au sein de l’entreprise et même peut-être en dehors, et permet de renforcer une culture d’entreprise responsable.

Lire aussi : « Culture cybersécurité : la place centrale du collaborateur »

Le numérique responsable n’est pas un sujet dans lequel on se lance sans fil directeur : il est essentiel d’avoir une vision et une stratégie de numérique responsable solides et orientée sur le long terme.

Aussi, le numérique responsable est un prolongement de la stratégie RSE puisqu’il sert à appliquer celle-ci au parc informatique (mobile ou non). Il est donc impératif d’aligner sa stratégie green IT avec la stratégie RSE de l’entreprise.

Par ailleurs, pour que la stratégie de numérique responsable soit réellement solide et puisse être implémentée dans les meilleures conditions, il est également important de faire intervenir les différentes parties prenantes et les différents services concernés :

Ainsi, plus les parties prenantes interviendront dans l’établissement de la vision et de la stratégie, plus son implémentation sera efficace et durable. Et une fois qu’une stratégie et un cahier des charges ont été réalisés, l’implémentation peut commencer !

Chez Betoobe-Connexing, nous accompagnons nos clients pour les aider à faire de leur parc IT un levier d’engagement RSE.

Par exemple, chez un de nos clients dans domaine automobile, qui opère dans la France entière à travers plus de 100 sites, nous avons augmenté le taux de restitution des appareils mobiles de 10% à plus de 60% aujourd’hui. Nous avons réalisé cette augmentation grâce à l’envoi d’e-mails de demande de restitution accompagnés de relances automatiques pour que les collaborateurs n’oublient plus de rendre leurs terminaux.

Et pour un de nos clients dans le domaine des banques et assurances, qui opère également dans la France entière à travers de nombreux sites, nous avons réussi à atteindre un taux exceptionnel de 97% de restitutions grâce à une stratégie bien ficelée impliquant :

Nous accompagnons nos différents clients dans la réflexion stratégique ainsi que dans la mise en place d’actions concrètes. C’est cette approche complète et notre recherche de l’excellence qui nous permettent d’obtenir de tels résultats pour nos clients.

MobileHub aide les gestionnaires de parc à exécuter et planifier leurs opérations en quelques clics :

✅ Parcs de smartphones, tablettes, PC, accessoires

✅ Cybersécurité, RSE, gestion des utilisateurs et terminaux, reportings, ... et bien plus !

Naviguer dans le paysage RSE du parc IT présente à la fois des défis et des opportunités uniques les organisations, quelles qu’elles soient.

Le principal défi réside dans l'alignement des pratiques IT avec les objectifs RSE, souvent complexes et en évolution. Cela implique notamment des investissements en temps et en ressources pour rester à jour sur les meilleures pratiques et les innovations technologiques durables.

Cependant, faire ce travail d’alignement et faire de son parc IT un vrai levier d’engagement RSE offre également d'importantes opportunités.

En mettant l'accent sur la RSE dans la gestion des parcs informatiques, les entreprises peuvent améliorer leur image de marque et leur réputation. Mais surtout, intégrer la dimension responsable permet, sur le long terme, de découvrir des moyens d'optimiser opérations et de réduire les coûts.

Ainsi, l'adoption de pratiques IT responsables peut conduire à une efficacité accrue et à une meilleure conformité réglementaire, ouvrant la voie à un avantage concurrentiel significatif dans un marché de plus en plus conscient de l'importance de la durabilité.

En embrassant pleinement la RSE dans la gestion de leur parc IT, les organisations ne se contentent aujourd’hui plus de suivre une tendance : elles adoptent une stratégie d'entreprise fondamentale pour l'avenir.

La mise en place d’une stratégie de RSE solide est un choix stratégique reflétant la compréhension des enjeux actuels et l’anticipation des exigences futures.

En alignant les pratiques IT avec la RSE, les entreprises ne renforcent pas seulement leur attractivité, elles participent aussi et surtout à un mouvement global vers un avenir plus responsable et durable.

Chez Betoobe-Connexing, nous sommes fiers d’accompagner nos clients dans cette transition vers plus de sobriété numérique et vers un numérique plus responsable !

Chez Betoobe-Connexing, nous accompagnons les organisations privées et publiques pour leur apporter les clefs et outils nécessaires pour qu’elles puissent mettre leur gestion de parc informatique au service de leur stratégie RSE globale.

Vous nous rejoignez ? ✨

Ces derniers mois, notre équipe R&D a travaillé dur pour vous proposer plusieurs nouveautés et améliorations sur MobileHub, la plateforme de gestion de parc IT par Betoobe-Connexing.

Des nouvelles interconnexions, un nouveau reporting, l'amélioration des autres reportings, une nouvelle grosse fonctionnalité,...

Voici le détail ! 👇🏻

MobileHub aide les gestionnaires de parc à exécuter et planifier leurs opérations en quelques clics :

✅ Parcs de smartphones, tablettes, PC, accessoires

✅ Cybersécurité, RSE, gestion des utilisateurs et terminaux, reportings, ... et bien plus !

Le saviez-vous ? MobileHub vous permet de gérer l'ensemble des appareils IT de vos utilisateurs connectés 💡

Car gérer uniquement les smartphones et les tablettes ne suffit plus. Il est aujourd'hui nécessaire de gérer tous les appareils à la fois et de façon centralisée. C'est ce qui permet de garantir une expérience utilisateur fluide et une gestion claire pour les gestionnaires de parc !

C'est pourquoi nous avons construit notre plateforme MobileHub de façon à ce que vous puissiez gérer l'intégralité des appareils de vos utilisateurs directement dessus.

Quels appareils peut-on gérer sur MobileHub ? Qu'est-ce que cette gestion unifiée prend en compte ? Qu'est-ce que MobileHub permet de gérer ?

Tour d'horizon 👇🏻

MobileHub aide les gestionnaires de parc à exécuter et planifier leurs opérations en quelques clics :

✅ Parcs de smartphones, tablettes, PC, accessoires

✅ Cybersécurité, RSE, gestion des utilisateurs et terminaux, reportings, ... et bien plus !

Ces dernières années, en particulier avec le travail hybride, presque tout le monde utilise un appareil iOS ou Android pour le travail.

Dans une enquête récente, Lookout, partenaire cybersécurité de Betoobe, a constaté que 92 % des collaborateurs travaillant à distance utilisent leur ordinateur portable ou leur smartphone personnel pour effectuer des tâches professionnelles, et que 46 % d'entre eux ont sauvegardé des fichiers professionnels sur ces appareils.

Maintenant que les collaborateurs s'attendent à pouvoir être productifs depuis n'importe quel endroit, les organisations de tous les secteurs sont devenues plus détendues et autorisent désormais l'utilisation d'appareils personnels dans le cadre de programmes BYOD (Bring Your Own Device) ou le COPE (Company Owned, Personnaly Enabled), tout comme la connexion aux différents services de l’entreprise à travers une diversité de réseaux internet. Avec ces changements fondamentaux, si les appareils mobiles ne sont pas considérés comme une partie importante de la stratégie globale de sécurité et de gestion des risques, ils présentent une vulnérabilité pour n'importe quelle organisation.

Étant donné que les collaborateurs peuvent accéder à une multitude de données d'entreprise à partir de leurs appareils mobiles, il est essentiel de comprendre comment le fait d'autoriser les appareils mobiles professionnels et/ou personnels peut affecter le risque global, en particulier lorsqu'il s'agit d'applications personnelles dont les permissions peuvent mettre en danger vos collaborateurs, leurs appareils et les données (personnelles et professionnelles) auxquelles ils ont accès.

La plateforme de médias sociaux chinoise TikTok est un exemple très médiatisé d'application à risque qui a fait son apparition. Alors que les gouvernements du monde entier se sont concentrés sur l'interdiction de TikTok, leurs préoccupations concernant l'accès aux données et la connexion avec la Chine pourraient s'appliquer à des milliers d'applications que nous utilisons tous.

Ainsi, le cas de TikTok montre qu'une application qui n'est pas foncièrement malveillante peut tout de même présenter un risque pour les données des organisations. Mais ce n’est qu’un exemple parmi tant d’autres qui illustre à quel point les applications personnelles peuvent être dangereuses en raison des données qu'elles collectent.

Qu'il s'agisse d'une question de sécurité nationale, comme le revendiquent de nombreux organismes gouvernementaux en Amérique du Nord et en Europe, ou d'une question de conformité aux lois telles que le RGPD, il est essentiel de comprendre comment les applications mobiles peuvent potentiellement accéder à des données sensibles et les manipuler.

Outre TikTok, de récentes découvertes concernant la populaire application chinoise de commerce électronique Pinduoduo ont démontré que des fonctionnalités malveillantes peuvent être dissimulées dans des applications développées par des organisations légitimes. Pinduoduo a été retirée de Google Play après que des chercheurs ont découvert que ses versions off-store, principalement utilisées pour le marché chinois, pouvaient exploiter des vulnérabilités de type "zero-day" et prendre le contrôle d'appareils de diverses manières.

Après l'annonce concernant Pinduoduo (PDD), les chercheurs du Lookout Threat Lab ont décidé de se pencher sur Temu, une autre application e-commerce très populaire développée par la même société mère :

Bien qu'aucun fichier exécutable n'ait été transmis par l'intermédiaire de Manwe (ce qui aurait indiqué une utilisation malveillante), le même code existait dans les versions de Pinduoduo qui ont été jugées malveillantes en raison de cette fonctionnalité.

Au vu de l’utilisation de cette fonctionnalité pour exécuter des activités malveillantes dans une autre application de la société mère, il est donc risqué d’avoir d’anciennes versions de Temu sur des appareils mobiles. Lookout recommande par conséquent de ne pas utiliser les versions 1.55.2 et antérieures de Temu et suggère que les administrateurs considèrent ceci comme faisant partie de leur stratégie de tolérance au risque.

Outre ces recommandations, il est important de garder en tête que des applications légitimes, développées par des organisations légitimes, peuvent comporter des fonctionnalités malveillantes.

La visibilité des risques liés aux applications mobiles peut constituer un défi de taille, néanmoins réalisable, surtout si, comme la plupart des entreprises, le parc d'appareils se compose d'iOS, d'Android, d'appareils gérés et d'appareils non gérés. De plus, compte tenu de la configuration des systèmes d'exploitation mobiles, il est très difficile d'analyser manuellement les applications à la recherche de codes malveillants.

Qu'il s'agisse de s'attaquer aux vulnérabilités au niveau du système d'exploitation mobile, aux risques liés aux applications comme ceux décrits ci-dessus ou aux menaces de phishing et de réseau, la sécurité mobile est essentielle à la sécurité de toute organisation.

Voici trois éléments clés à prendre en compte pour mieux surveiller et atténuer ces menaces :

Compte tenu du rôle indéniablement prépondérant des appareils informatiques dans les habitudes de travail actuelles, les risques liés aux applications mobiles ne peuvent pas être ignorés, quelle que soit la taille ou la configuration de l’organisation.

Pour en savoir plus ou vous faire accompagner, n’hésitez pas à nous contacter. Nos experts Betoobe sauront vous guider et vous présenter les outils et bons réflexes les plus adaptés.

Suite à la reprise de cet article dans plusieurs médias en ligne, la marque Temu a souhaité clarifier sa position en ce qui concerne la cybersécurité et informer des mesures qui ont été prises pour protéger ses utilisateurs.

A propos de la collecte des données : Temu recueille des informations personnelles auprès de ses utilisateurs, à l'instar d'autres grandes applications, afin de fournir des services et d'améliorer l'expérience du client (relatives à l'identification de l'acheteur, au traitement des paiements et à la livraison des produits).

Temu utilise également des informations telles que l'adresse IP ou la fréquence et la durée des visites sur le site ou l'application afin d'améliorer son service et l'expérience du client. L’adresse IP permet ici à Temu d'offrir une sélection appropriée de produits en fonction de la localisation du client et de se conformer aux lois et réglementations en vigueur. Ceci est conforme aux pratiques de l'industrie et au RGPD – dans le cas contraire, il n’aurait pas été possible à Temu d’offrir ses services en Europe, où la pratique des entreprises est strictement réglementée.

Temu ne vend pas d'informations sur les clients et ne partage pas les détails de paiement avec ses vendeurs ou partenaires logistiques. Si les clients utilisent des méthodes de paiement telles que Apple Pay ou PayPal, Temu ne reçoit pas les détails de paiement. C’est pourquoi Temu recommande d’utiliser exclusivement ces méthodes de paiement pour éviter quelconque désagrément.

La politique de confidentialité des données de Temu peut être consultée ici : https://www.temu.com/privacy-and-cookie-policy.html.

Mesures sécuritaires prises par Temu : lors de ces derniers mois, Temu a souhaité répondre à la polémique dont elle a fait l'objet en matière de sécurité (entre autres lancée par le cabinet Grizzly aux Etats-Unis) par différentes initiatives. D’une part, en ouvrant une section d’autorisations sur le site et l’application qui permettent à l’utilisateur de connaître l’usage qui est fait de ses données personnelles (nous avons vu d’ailleurs que L-Post a publié un article à ce sujet le 10.11) ; d’autre part en créant une section de dénonciations des fraudes ou tentatives de hameçonnage où l’utilisateur peut signaler des délits dont il a été victime ; enfin en engageant des poursuites contre 20 sites frauduleux qui ont usurpé son identité pour tenter d’escroquer les utilisateurs (je vous joins ci-dessous le communiqué officiel à propos de cette action en justice, datant de début novembre).

La dernière action en date de Temu a été de rejoindre le programme de prime aux bogues de l’agence HackerOne, par le biais de laquelle, des hackers travaillent éthiquement à rechercher et signaler des failles de cybersécurité potentielles. « Temu considère la protection de la vie privée et la sécurité comme des fonctions essentielles de sa plateforme. Gagner et conserver la confiance de nos utilisateurs est notre priorité absolue, c'est pourquoi nous nous imposons les normes les plus strictes en matière de confidentialité et de sécurité », a déclaré un porte-parole de Temu. « Nous nous engageons à collaborer avec la communauté de la sécurité pour identifier et corriger les vulnérabilités, à accroître la transparence des tests de sécurité et à garantir la sécurité de nos entreprises et de nos clients. » Le programme de primes aux bogues de Temu via HackerOne offre des récompenses à partir de 30 dollars pour les bogues découverts de faible gravité, allant jusqu'à 5 000 dollars pour les vulnérabilités critiques. Pour plus d'informations sur la plateforme de collecte et de réponse aux vulnérabilités de Temu, veuillez consulter le site web de HackerOne : https://hackerone.com/temu"

À tout moment de l'année, nous rachetons vos appareils informatiques. Mais concrètement, comment se passe le rachat et que deviennent les terminaux que nous rachetons ?

Tour d'horizon 👇🏻

Le rachat de vos appareils informatiques nous permet, selon leur état, de les recycler ou reconditionner (nous vous expliquons cela plus loin !). Concrètement, le rachat de vos terminaux IT se déroule en 5 étapes :

Bien sûr, toujours selon notre engagement qualité, le rachat de vos appareils IT est effectué avec un processus simplifié via MobileHub.co ou notre modèle d'inventaire offert, et les appareils peuvent bénéficier d’un effacement certifié par l'ANSSI.

Les collaborateurs sont des utilisateurs de plus en plus connectés et de plus en plus mobiles. La généralisation du télétravail et la montée de la mobilité de façon plus générale, notamment, ont amené les entreprises à équiper des utilisateurs distants ou mobiles de matériel de travail spécifique et toujours plus diversifié.

Ainsi, que ce soit pour la gestion de parc IT tout au long du cycle de vie des appareils et des utilisateurs ou le rachat des appareils inutilisés ou en fin de vie, nous prenons en compte la diversité des appareils.

De ce fait, pour la gestion de la fin de la vie de vos matériels informatiques, nous prenons en charge de nombreux types d’appareils :

Chez Betoobe, nous nous engageons pour allonger la durée de vie des appareils IT tout en simplifiant la gestion de l’intégralité de leur cycle de vie.

Saviez-vous qu'en France seulement 5% des smartphones sont recyclés en fin d'usage chaque année ? (source : QQF).

Ainsi, notre mission en rachetant vos appareils IT est quadruple :

C'est pour cela que nous proposons, entre autres, le rachat des appareils IT des entreprises et des organisations, privées ou publiques.

👉 Pour en savoir plus sur ces sujets, lisez notre article : « Numérique responsable : les 4 principes essentiels de la gestion des flottes de mobiles responsable »

Une fois rachetés, les appareils électroniques sont valorisés de 3 manières :

Et bien sûr, même en fin de vie, nous veillons à la protection des données des organisations et des collaborateurs : tous les appareils bénéficient d'un effacement des données certifié ANSSI 🔐

Vous êtes une entreprise et souhaitez valoriser vos terminaux auprès de vos collaborateurs ?

Vous êtes une organisation publique et voulez contribuer activement à la protection de l’environnement tout en respectant la loi AGEC ?

Vous souhaitez mettre votre parc IT au cœur de votre démarche RSE et devenir un moteur du numérique responsable ?

À tout moment de l'année, nous rachetons vos appareils informatiques. Alors, ne laissez plus vos appareils inutilisés perdre de la valeur, ne jetez plus vos appareils en fin de vie : écrivez-nous !

Nous vous accompagnons sur l’ensemble de votre démarche de gestion de la fin de vie des matériels informatiques et mobiles – smartphones, ordinateurs portables et fixes, tablettes, casques et accessoires, écrans, et plus encore.