Chez Betoobe, on vous parle régulièrement de la sécurité informatique des flottes de mobiles. On vous en parle sur notre blog, on vous en parle sur nos différents réseaux sociaux, entre autres.

La sécurité des mobiles est au cœur des discussions et des préoccupations, encore plus avec la forte augmentation de la mobilité et du télétravail.

- 93 % des DSI placent la gestion des menaces de sécurité dans leurs priorités

- 9 RSSI sur 10 conviennent que les appareils mobiles sont devenus le point central de leurs stratégies de cyber sécurité

- En 2020, l’ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information) a recensé 4 fois plus d’attaques qu’en 2019 pour lesquelles on a fait appel à elle

- 80 % des entreprises qui ont déjà subi des cyber-attaques contre leurs systèmes

- Moins de 25 % des téléphones mobiles d’entreprise sont sécurisés

On ne le répètera jamais assez : mettez la sécurité des mobiles au cœur de votre gestion de flotte ! Mais on sait que la sécurité des mobiles est un vaste sujet qui parait souvent compliqué et flou.

Alors on a décidé de décortiquer quelques mots de base du jargon pour vous aider à y voir plus clair. C’est parti ! 👇

1. Sécurité mobile : késako ?

Les cyberattaques sont de plus en plus fréquentes. Le télétravail et la mobilité permanente des collaborateurs sont devenus incontournables et exposent les entreprises à de nouveaux défis en termes de sécurité mobile.

Pour vous protéger, une stratégie de sécurité numérique forte doit être au centre des préoccupations de votre entreprise. Et parmi ses piliers, la cybersécurité de votre flotte de mobiles ne doit surtout pas être négligée.

La sécurité informatique (ou cybersécurité) des appareils mobiles consiste, de façon générale, à :

- Protéger au quotidien les appareils mobiles, les données de l’entreprise et les données des collaborateurs

- Protéger les appareils mobiles en cas d’attaques, de perte ou de vol

- Configurer les appareils mobiles et façon homogène

- Gérer les appareils à distance et de proscrire certaines actions par les utilisateurs

- Garantir la mise en conformité du RGPD

2. MDM

Une solution Mobile Device Management (MDM), est un outil de gestion de la mobilité qui permet la gestion technique de l’ensemble des appareils mobiles (smartphones, tablettes) à partir d’une seule et même plateforme.

Le MDM implique une série d'opérations, notamment l’enrôlement, la configuration et le pilotage des appareils.

Une solution MDM peut être utilisée par exemple pour appliquer des profils de configuration et de restriction, déployer des applications, suivre et piloter les appareils, et verrouiller les appareils à distance en cas de perte, vol, etc.

Le MDM est l’outil privilégié pour :

- Configurer les appareils mobiles pour qu'ils soient conformes aux politiques et exigences de l'organisation

- Homogénéiser le paramétrage de la flotte, protéger les données de l'entreprise et optimiser le fonctionnement des appareils mobiles au sein de l’entreprise tout en protégeant le réseau de l’entreprise

- Gérer les appareils à distance et de proscrire certaines actions par les utilisateurs : l’effacement des données à distance en cas de vol ou de perte de l'appareil est ainsi possible avec ce type de logiciel

- Garantir la mise en conformité du RGPD afin de protéger vos appareils mobiles professionnels ainsi que vos données d'entreprise

3. EMM

Une solution Enterprise Mobility Management (EMM), est une suite de gestion de la mobilité qui gère les applications et le contenu tout en appliquant des mesures de sécurité strictes.

L’EMM permet de piloter des applications et des contenus sur un appareil mais aussi de piloter des appareils mobiles « entiers » de différents modèles et marques à travers différents OS, que ce soit en BYOD ou en COPE.

L’apparition des EMM vient notamment de la montée de la mobilité, du « anywhere anytime », du BYOD (Bring Your Own Device) et du COPE (Coporate Owned Personally Enabled) au sein des entreprises, car dans un cas comme dans l'autre, les données de l'entreprise et des collaborateurs sont exposées à un risque important.

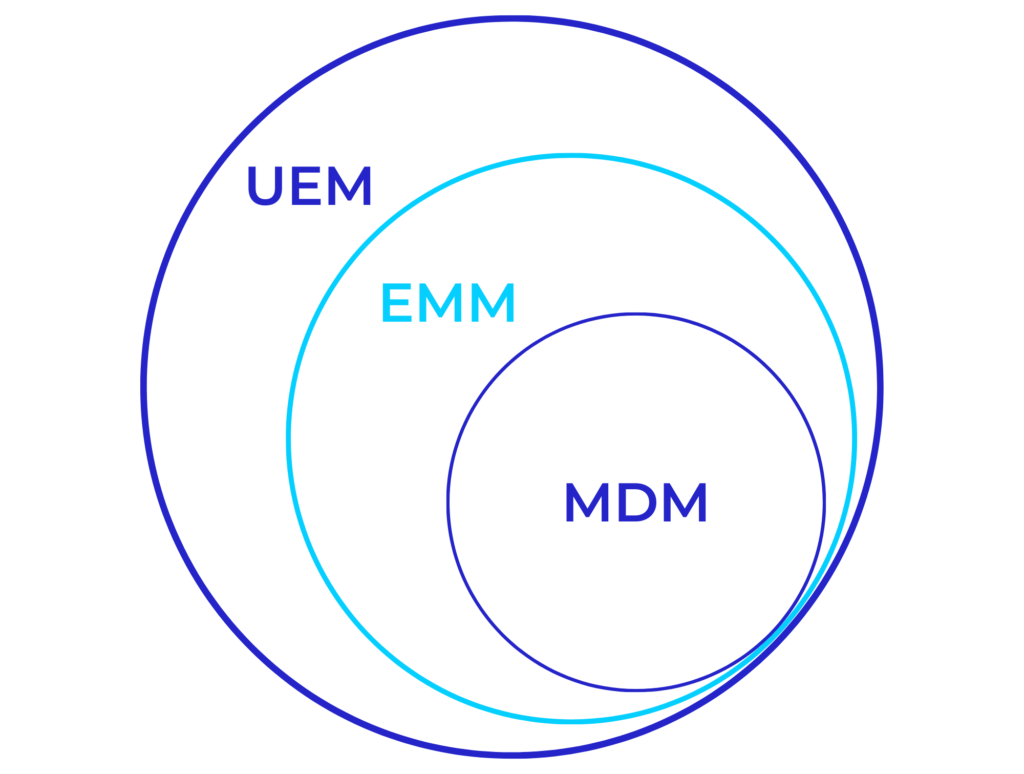

L'EMM est la combinaison d'un MDM, d'un MAM et d'un MIM :

- MDM (Mobile Device Management) pour la gestion de terminaux mobiles et de leurs paramètres

- MAM (Mobile Application Management) pour les déploiements et mises à jour des applications

- MIM (Mobile Identity Management) pour la gestion des processus d’identification et d’accès aux données

Il s’agit en fait d’une solution plus complète de gestion des terminaux mobiles d’entreprise, intégrant le MDM.

L'EMM est l'outil privilégié pour :

- La gestion des applications

- La gestion des données

- La gestion des OS

- L’automatisation

4. UEM

Une solution UEM (Unified Endpoint Management) est une solution de gestion de la mobilité qui permet de piloter l'ensemble du parc de terminaux à partir d'une seule console centralisée (smartphones, tablettes, ordinateurs portables, PC, objets connectés, VM, imprimantes,…)

L’UEM permet de déployer les ressources et applications de l’entreprise sur n’importe quel terminal et d’en gérer la sécurité de façon centralisée.

5. MTD

Une solution de Mobile Threat Defense (MTD) permet d’assurer une sécurité accrue et de piloter l'usage des données du smartphone fait par les applications.

Le MTD, c’est l’outil privilégié pour :

- Sécuriser les connexions réseau et la légitimité du contenu en temps réel

- Identifier les anomalies pour garantir que toute activité malveillante soit bloquée de manière proactive sans nécessiter l’action de l’utilisateur

- Protéger contre les attaques par "hameçonnage" (phishing) dans toutes les applications et toutes les contextes

- Identifier des malwares mobiles basées sur l’analyse comportementale des applications

- Bloquer de l’extraction de données sensibles

6. Zero Touch

Le Zero Touch est un processus qui permet la configuration et le déploiement automatiques des appareils mobiles dans le MDM (smartphones, tablettes,…).

Les paramètres, les configurations et les applications nécessaires sont automatiquement installés sur les appareils sans qu'aucune intervention informatique ne soit nécessaire. Les appareils mobiles sont ainsi prêts à fonctionner pour les employés dès qu'ils les déballent.

Le déploiement Zero Touch permet notamment de simplifier et optimiser le processus de gestion des appareils grâce à :

- La configuration rapide de divers paramètres de réseau et de sécurité sur les appareils mobiles

- La collecte automatique des détails de la configuration matérielle, logicielle et de sécurité de l'appareil

- Le déploiement les applications essentielles en direct et la réaffectation des licences

- Une protection complète qui sécurise les données sensibles, applique des mots de passe et lance le verrouillage et l'effacement à distance des appareils mobiles (utile en cas de perte, de vol, ou de départ sans restitution)

Le Zero Touch est particulièrement intéressant dans ce contexte de mobilité et télétravail croissants où le nombre d’appareils mobiles augmente de jour en jour.

Le Zero Touch, disponible pour les terminaux IOS et Android permet également de profiter d’un verrouillage des terminaux avant leur installation. En effet, les terminaux Zero Touch ne peuvent être utilisés s’ils ne sont pas correctement configurés dans le MDM. Ils sont donc inutilisables lorsque volés ou perdus.

7. Enrôlement

L’enrôlement représente l’étape initiale de la gestion des appareils mobiles, c'est-à-dire le processus d'enregistrement des appareils dans la solution MDM.

L’enrôlement établit une connexion entre le MDM, l’EMM, l’UEM et le terminal au travers de différents mécanismes techniques :

- Une application dédiée au MDM (Intune Company Portal, Hexnode MDM, VMware Workspace ONE Intelligent Hub,…)

- L’installation de certificats de gestion

- L’attribution des droits « d’administration » sur le téléphone

Une fois enregistré, le terminal et le MDM échangent des informations techniques telles que l’IMEI et le numéro de série du terminal.

Pour conclure

Vous l’aurez compris, la sécurité des mobiles est un vaste sujet et ce petit lexique est bien sûr non exhaustif. Il pose néanmoins des bases qui sont importantes à avoir en tête.

Besoin d'aide ?

Betoobe vous accompagne et vous conseille sur les bonnes pratiques de sécurité pour votre flotte mobile. Notre équipe spécialisée est là pour vous aider dans le choix, la mise en œuvre et de la maintenance de votre solution de sécurité mobile.

Il existe de nombreuses solutions leader sur le marché actuellement : Workspace ONE, Mobile Iron, Maas 360, Intune, SOTI, Hexnode, Lookout, Pradeo Security...

N'hésitez pas à faire appel à nous pour choisir ensemble celle qui correspond le plus à vos besoins.

Donnez à vos collaborateurs les moyens de travailler en toute sécurité, où qu’ils soient !